Dieser Artikel behandelt das Monitoring von Zugriffen von Emergency Accounts im Microsoft Entra ID mittels Microsoft Sentinel. Die hier besschriebene Funktion bildet nur einen kleinen Teil von Microsoft Sentinel ab.

Was sind Emergency Accounts?

Emergency-, Notfall-, oder auch Break-Glass-Accounts, sind privilegierte Entra ID Accounts die einen Notfallzugriff auf einen Azure bzw. M365 Tenant ermöglichen. Ein solcher Zugriff ist notwendig, sollte der eigene Admin Account gesperrt sein. Dies kann unterschiedliche Gründe haben, wie den Verlust einer MFA Methode, oder eine falsch konfigurierte Conditional Access Policy.

Emergency Accounts sollten folgende Charakteristika aufweisen:

- Anmeldedomäne gleich Tenantdomäne (@tenantname.onmicrosoft.com). Federated- oder Custom Domains eignen sich nicht

- Zufällig generierter Name z.B. 4bl7uikGQaX@tenantname.onmicrosoft.com

- Langes, komplexes Passwort

- Zugangsdaten werden gesichert aufbewahrt

- Von MFA ausgenommen, oder mit Hardware Token abgesichert

- Von CA Policies ausgenommen

Was ist Microsoft Sentinel

Bei Microsoft Sentinel handelt es sich um eine cloudnative SIEM-Lösung mit intelligenten KI-gestützten Sicherheitsanalysen. Sentinel dient als zentraler Hub für Sicherheitsrelevante Logs und deren automatisierte Auswertung. Neben der Benachrichtigung können bei Erkennung von Gefahren auch Aktionen, wie das Sperren eines Accounts durchgeführt werden. Microsoft Sentinel wird nach der Menge der analysierten Logs in GB pro Tag abgerechnet. Microsoft 365 E5-, A5-, F5- und G5- sowie Microsoft 365 E5-, A5-, F5- und G5 Security-Kunden erhalten zudem 5 MB pro User/Tag Analyse. Zusätzlich zu dieser Datengutschrift sind die folgenden Microsoft 365-Datenquellen für alle Microsoft Sentinel-Benutzer dauerhaft kostenlos:

- Azure-Aktivitätsprotokolle

- Office 365-Überwachungsprotokolle (alle SharePoint-Aktivitäten und Exchange-Administratoraktivitäten)

- Warnungen von Microsoft Defender for Cloud, Microsoft 365 Defender, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Endpoint und Microsoft Defender for Cloud Apps

Es empfiehlt sich vor Einsatz die aktuellen Preislisten zu überprüfen.

Voraussetzungen

- Microsoft Azure Subscription

- Microsoft Sentinel und Log Analytics Workspace

- Entra ID P1 oder P2 Lizenz

- Emergency Account Object ID

Microsoft Sentinel Setup

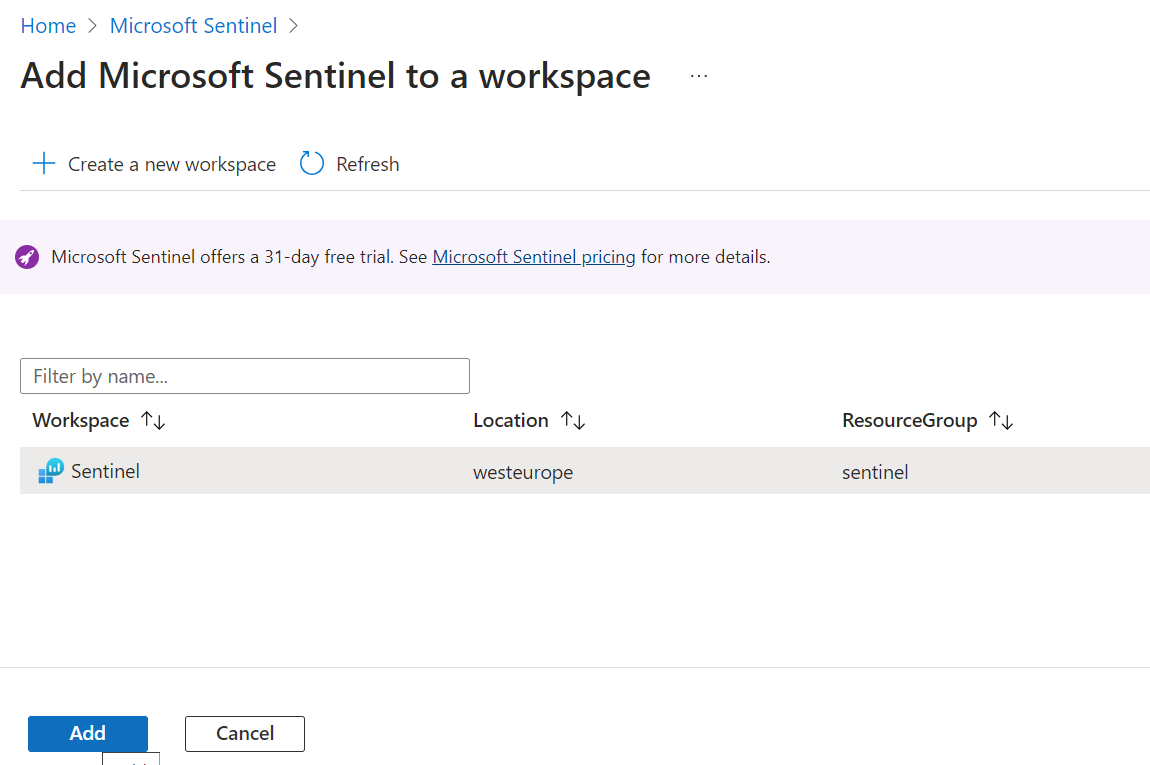

- Öffne Sentinel im Azure Portal https://portal.azure.com

- Erstelle Microsoft Sentinel

- Erstelle einen Log Analytics Workspace, wenn nicht vorhanden

- Füge Microsoft Sentinel dem Log Analytics Workspace hinzu

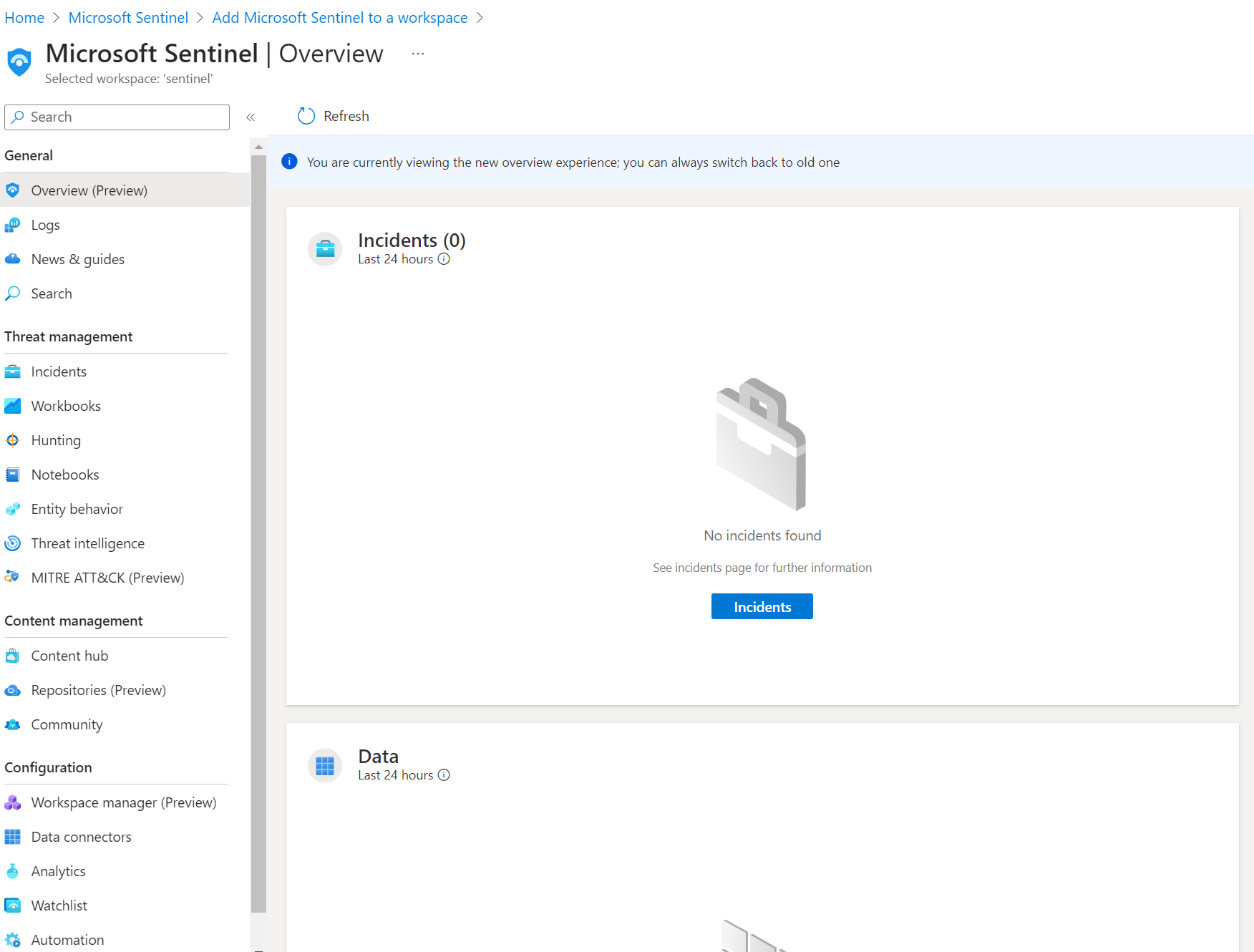

- Microsoft Sentinel ist nun verfügbar

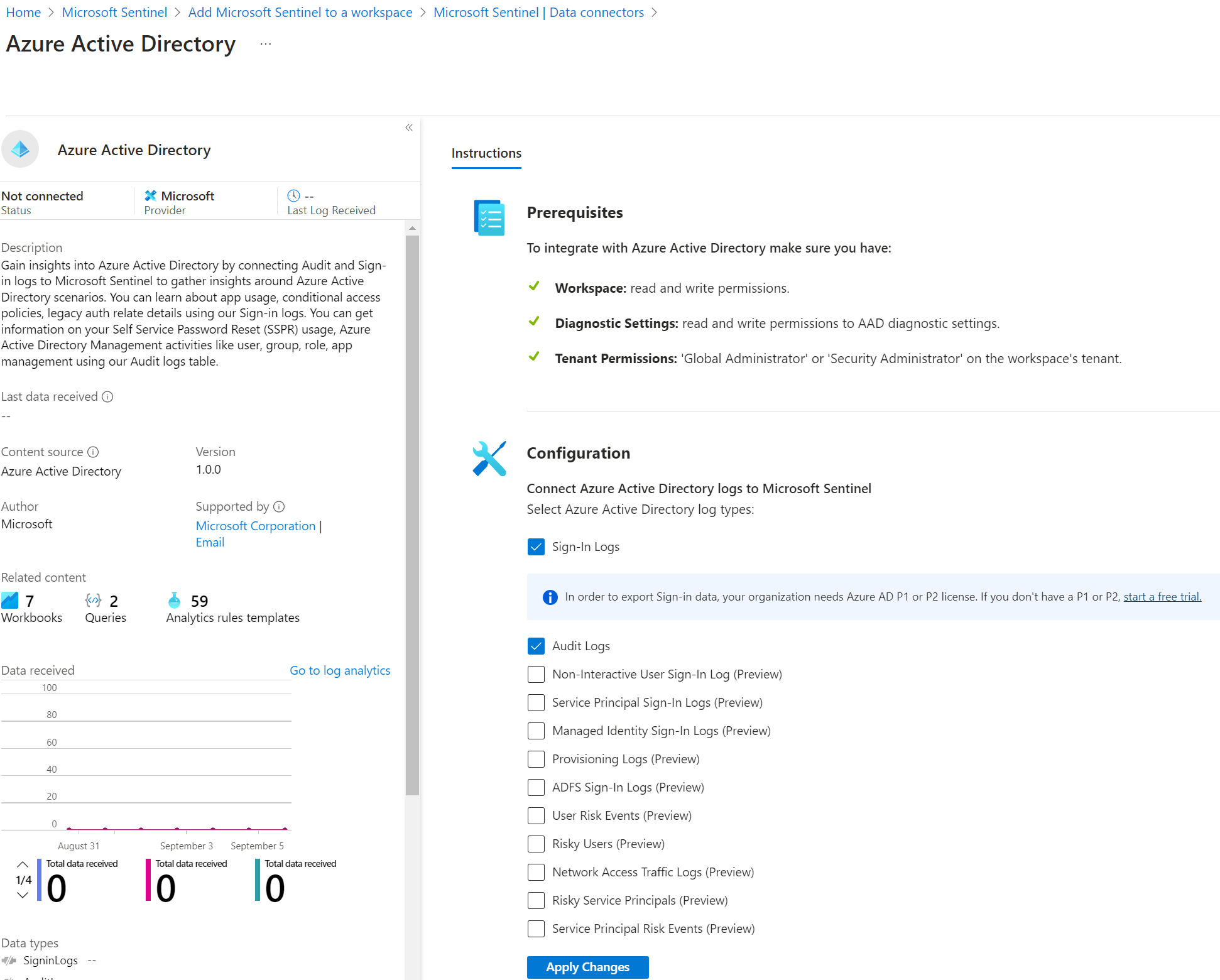

Konfiguration der Connectoren

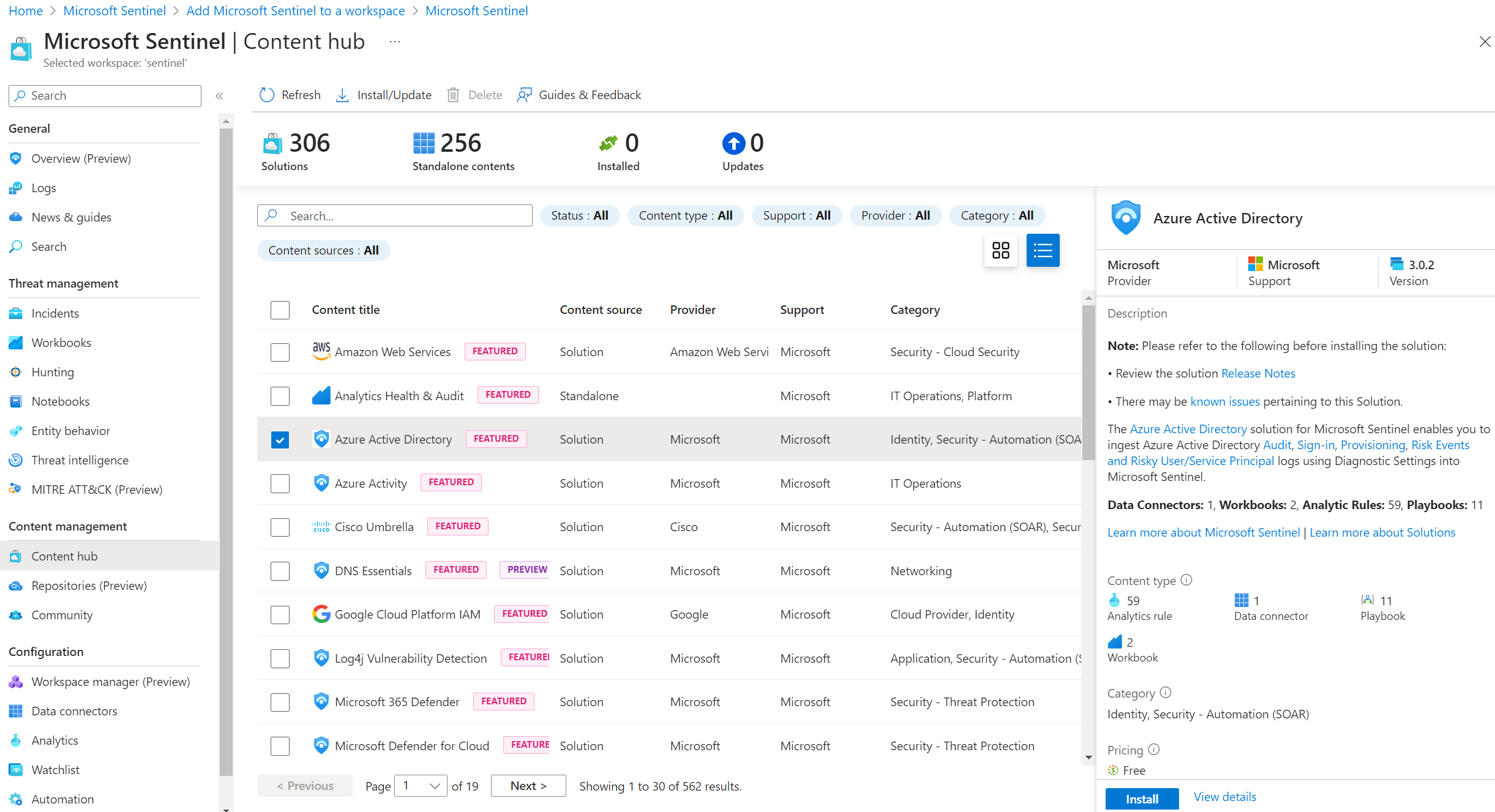

Für das Monitoring von Anmeldungen müssen nun die Login- und Audit Logs zu Sentinel übertragen werden

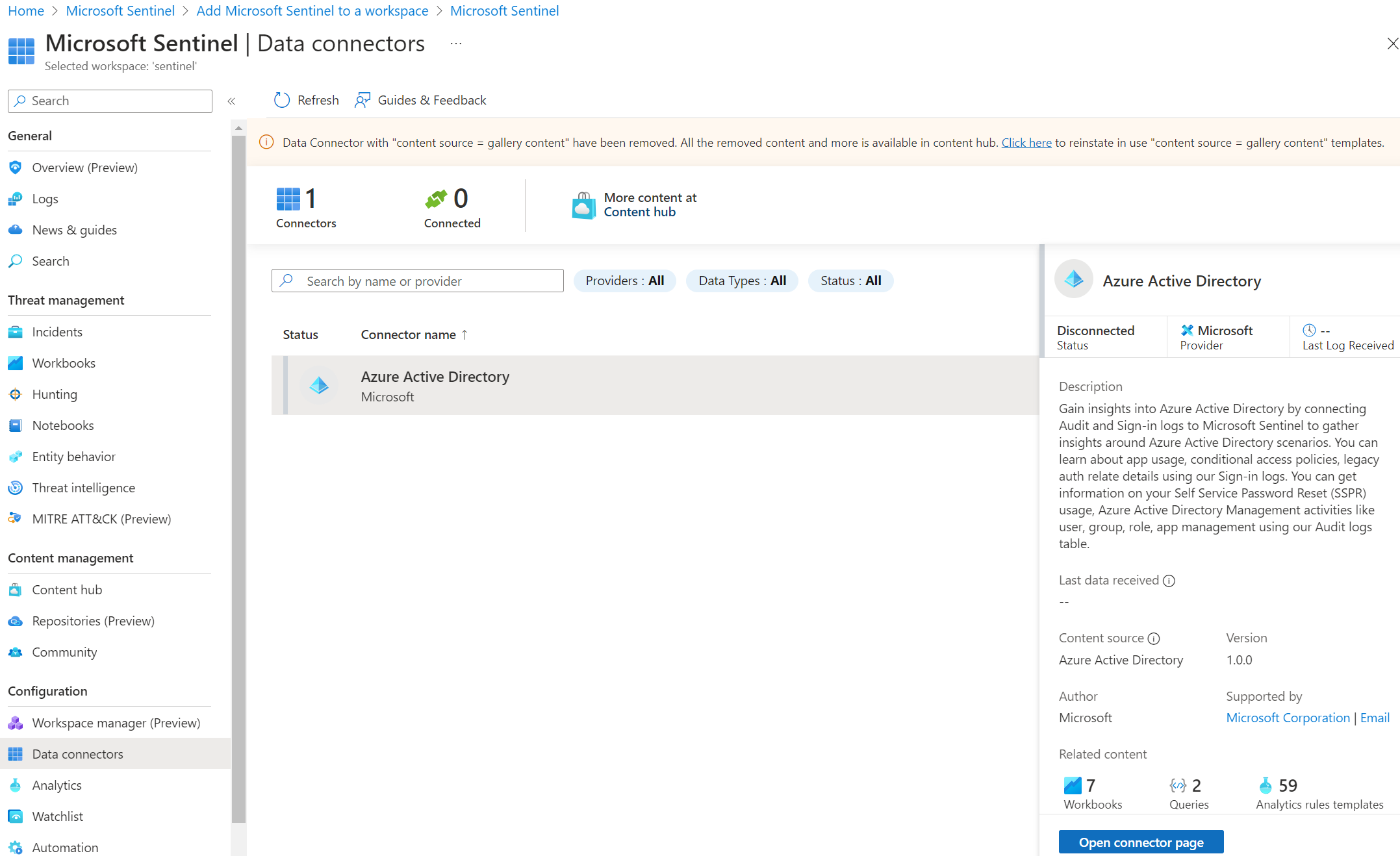

- Microsoft Sentinel > Content Hub > Azure Active Directory > Install

- Connector konfigurieren: Microsoft Sentinel > Data Connectors > Azure Active Directory > Open Connector Page

- Sign-In Logs und Audit Logs auswählen

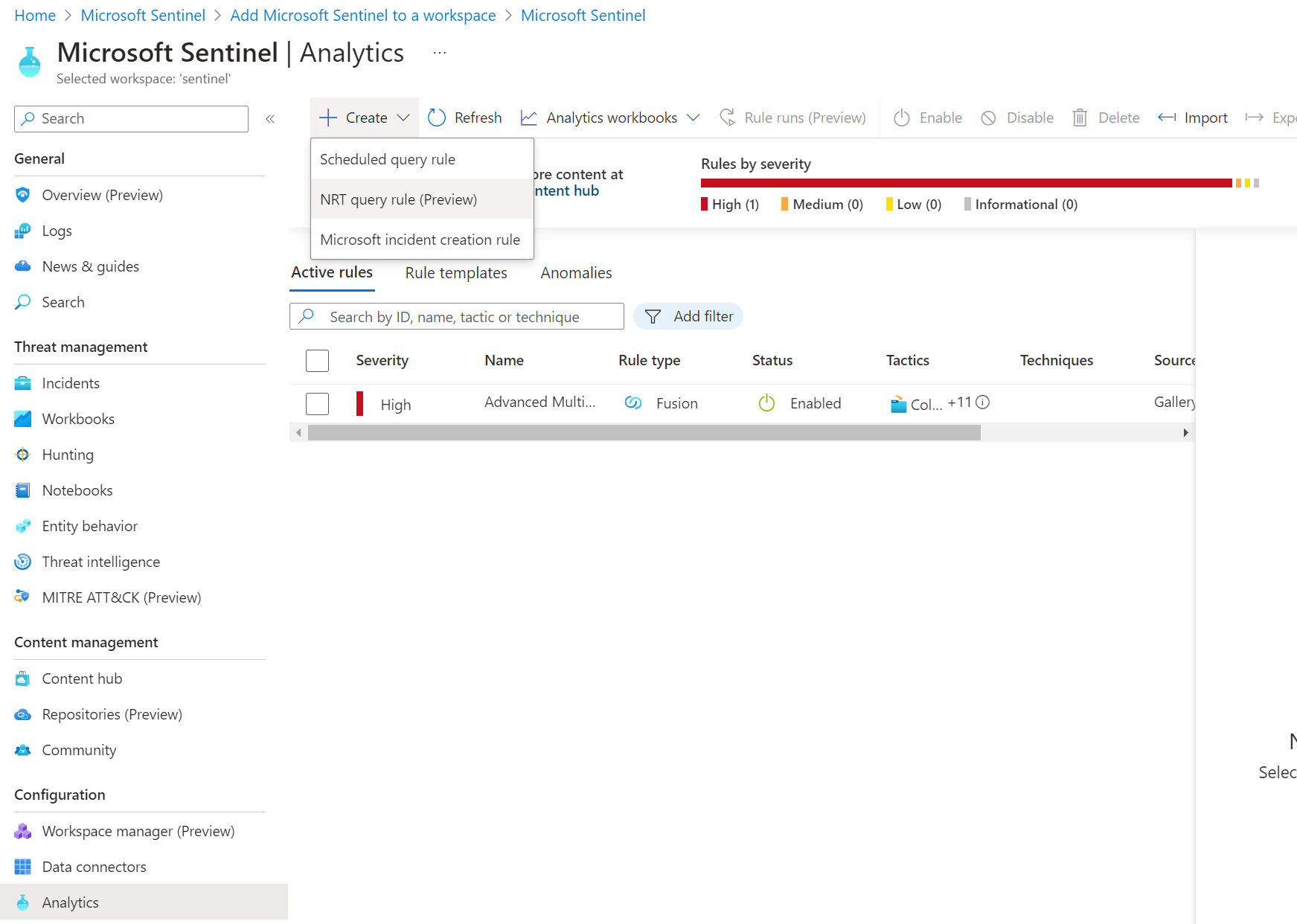

Erstellen der Analytics Rule

- Microsoft Sentinel > Analytics > Create > NRT query rule

NRT steht dabei für Near Real Time, und sorgt für eine zeitnahne Benachtichtigung bei einer Login-Aktivität

-

Name vergeben

-

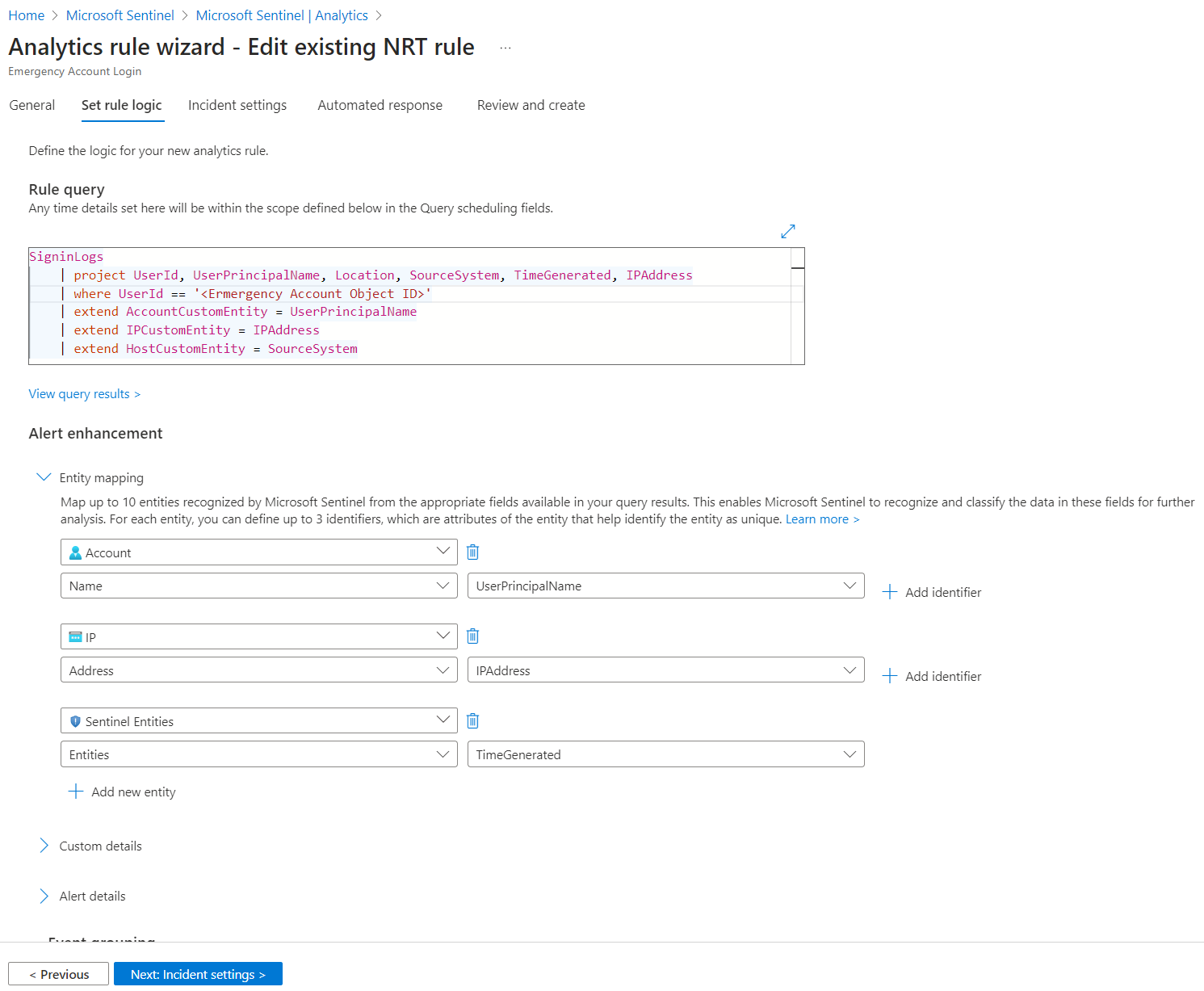

Analytics Rule einstellen

|

|

- Zusätzliche Informationen wie UPN, IP, etc. für den Incident mit “Entity mapping” bereitstellen

Konfiguration der Benachrichtigung

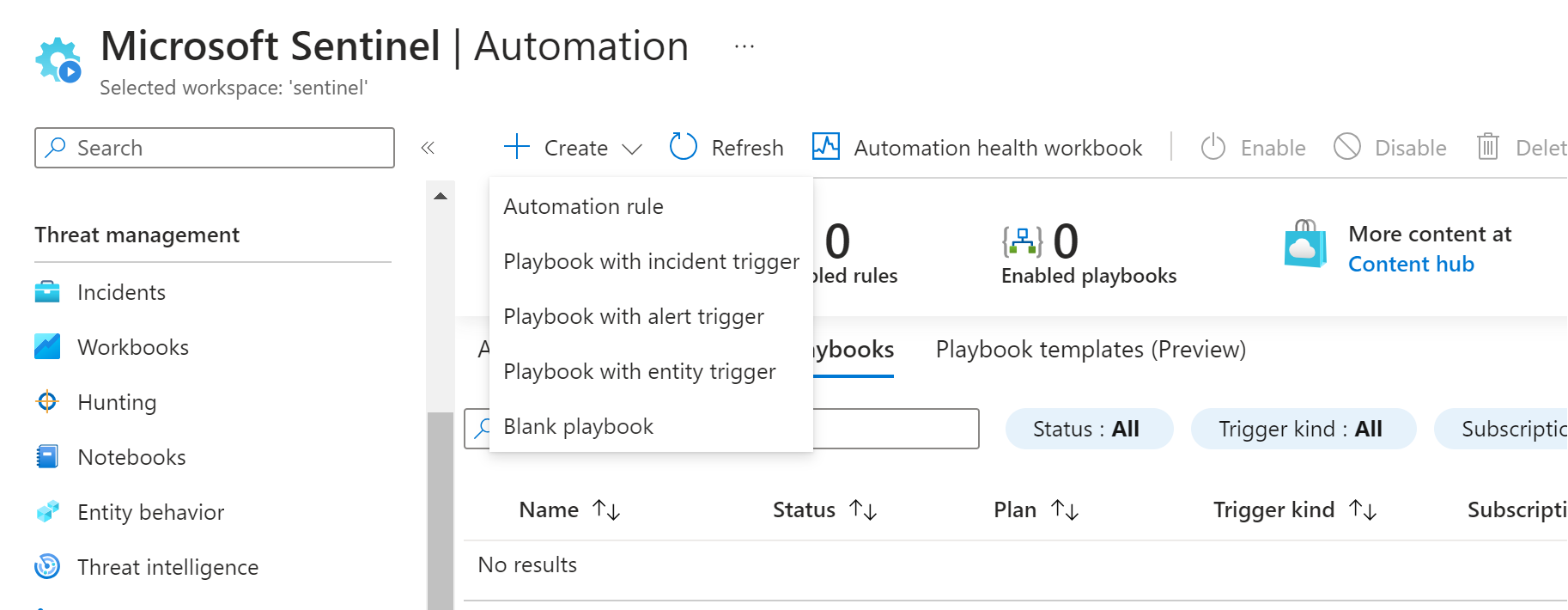

Sentinel kann auch über Incidents informieren, sowie bei Incidents Aktionen triggern. Für die Benachrichtigung ist es eforderlich ein Playbook sowie eine Automation Rule, die das Runbook antriggert, zu erstellen. Beide Konfigurationen können direkt aus Sentinel durchgeführt werden.

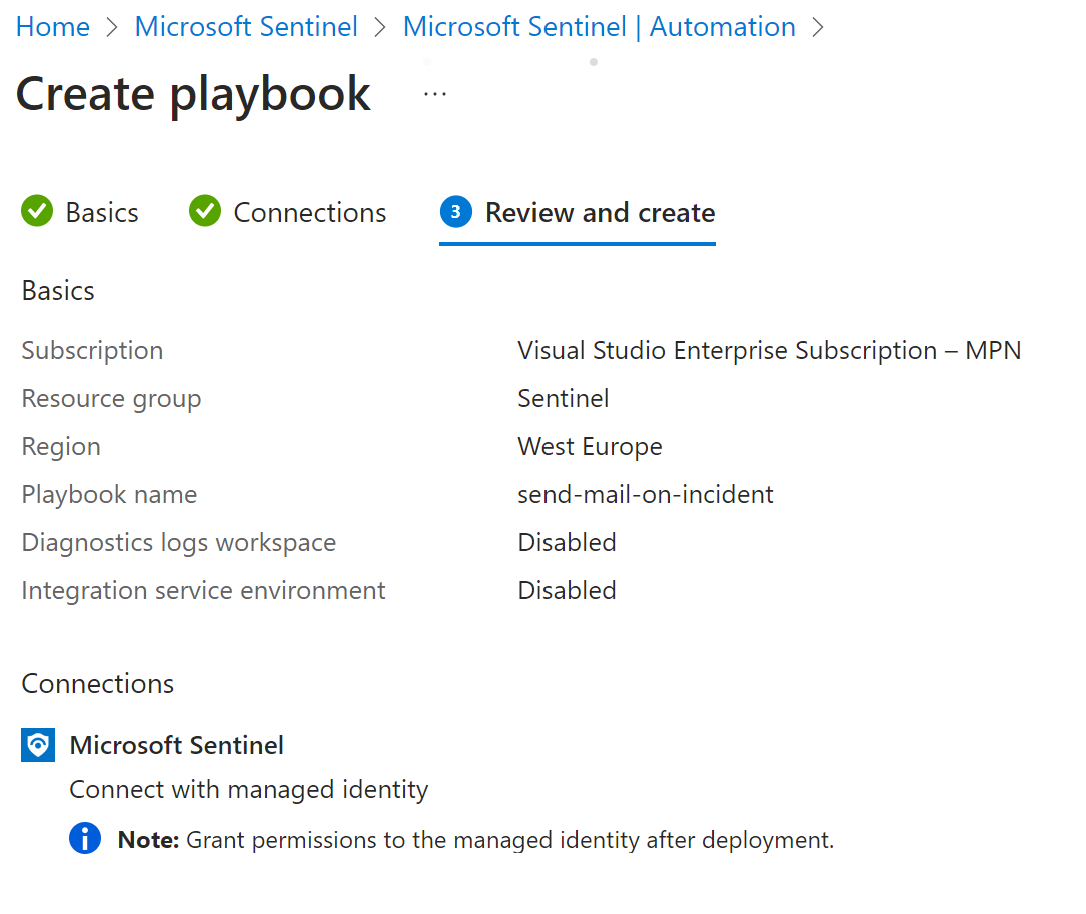

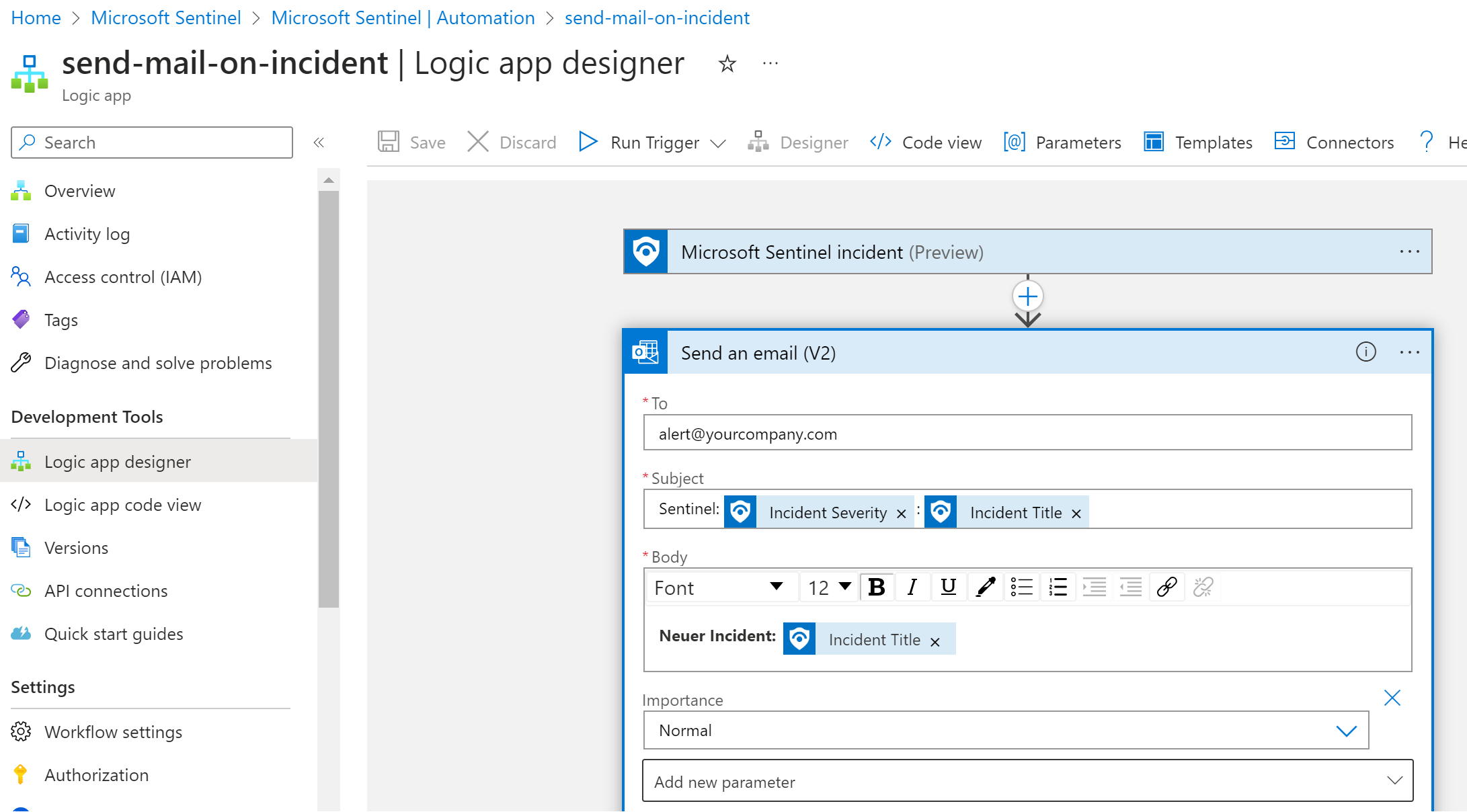

Playbook

- Microsoft Sentinel > Automation > Active Playbooks > Create > Playbook with incident trigger

- Namen, Subscription, Recource Group und Region einstellen

- Benachrichtigung mit dem Playbook Designer erstellen und speichern

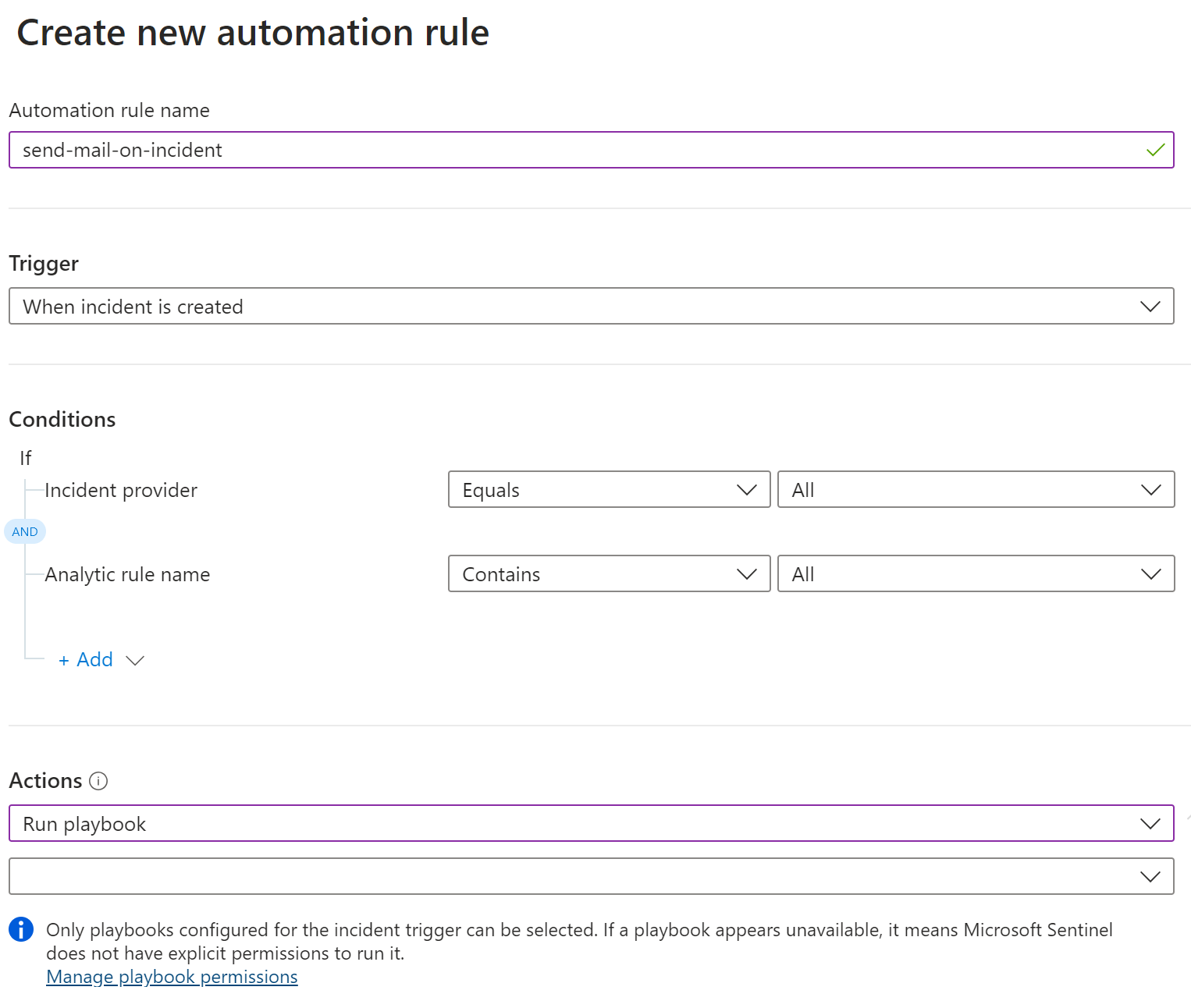

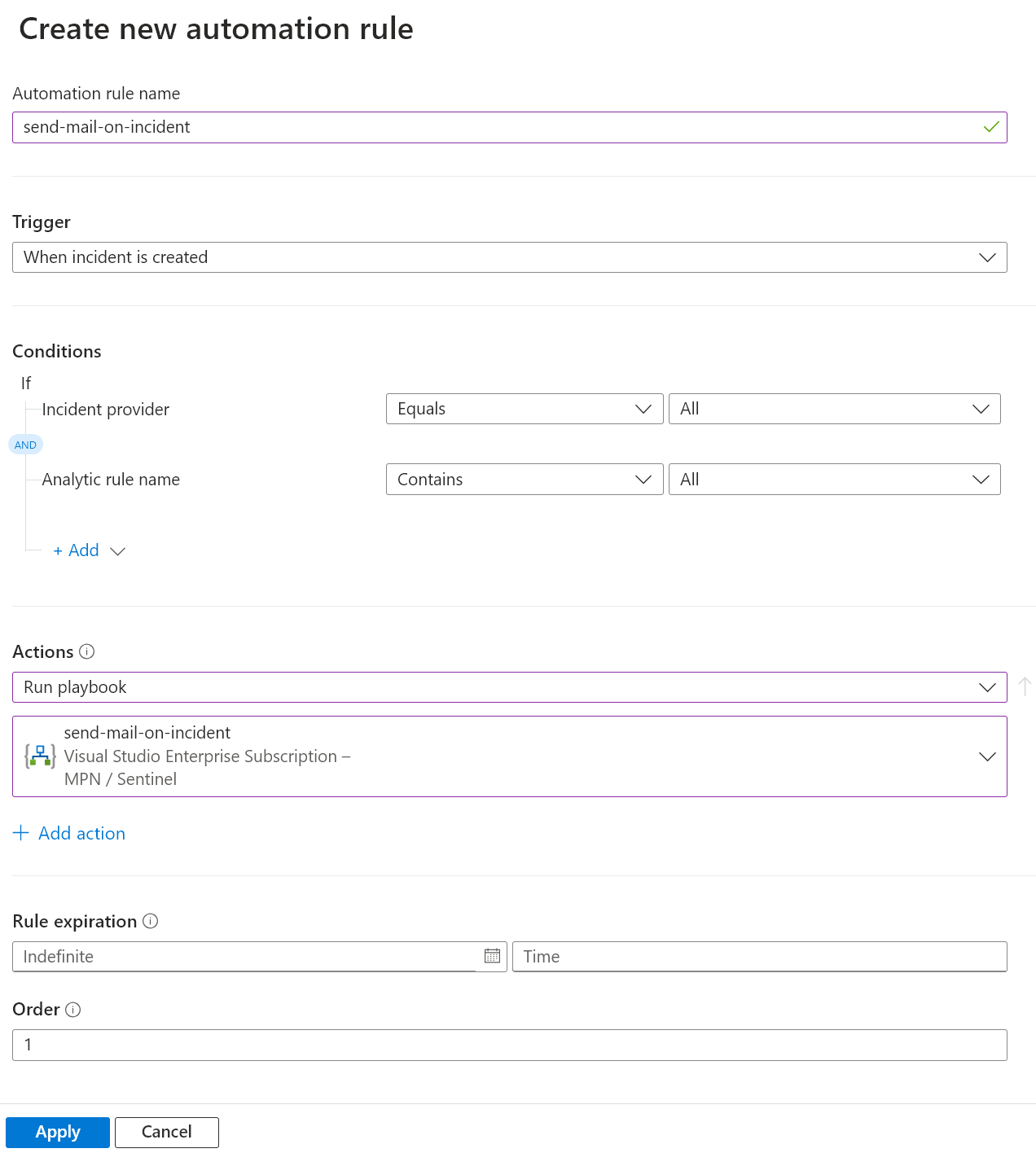

Automation Rule erstellen

-

Microsoft Sentinel > Automation > Automation Rule > Create > Automation Rule

-

Name festlegen, Berechtigung vergeben

- Runbook auswählen

- Fertig :)

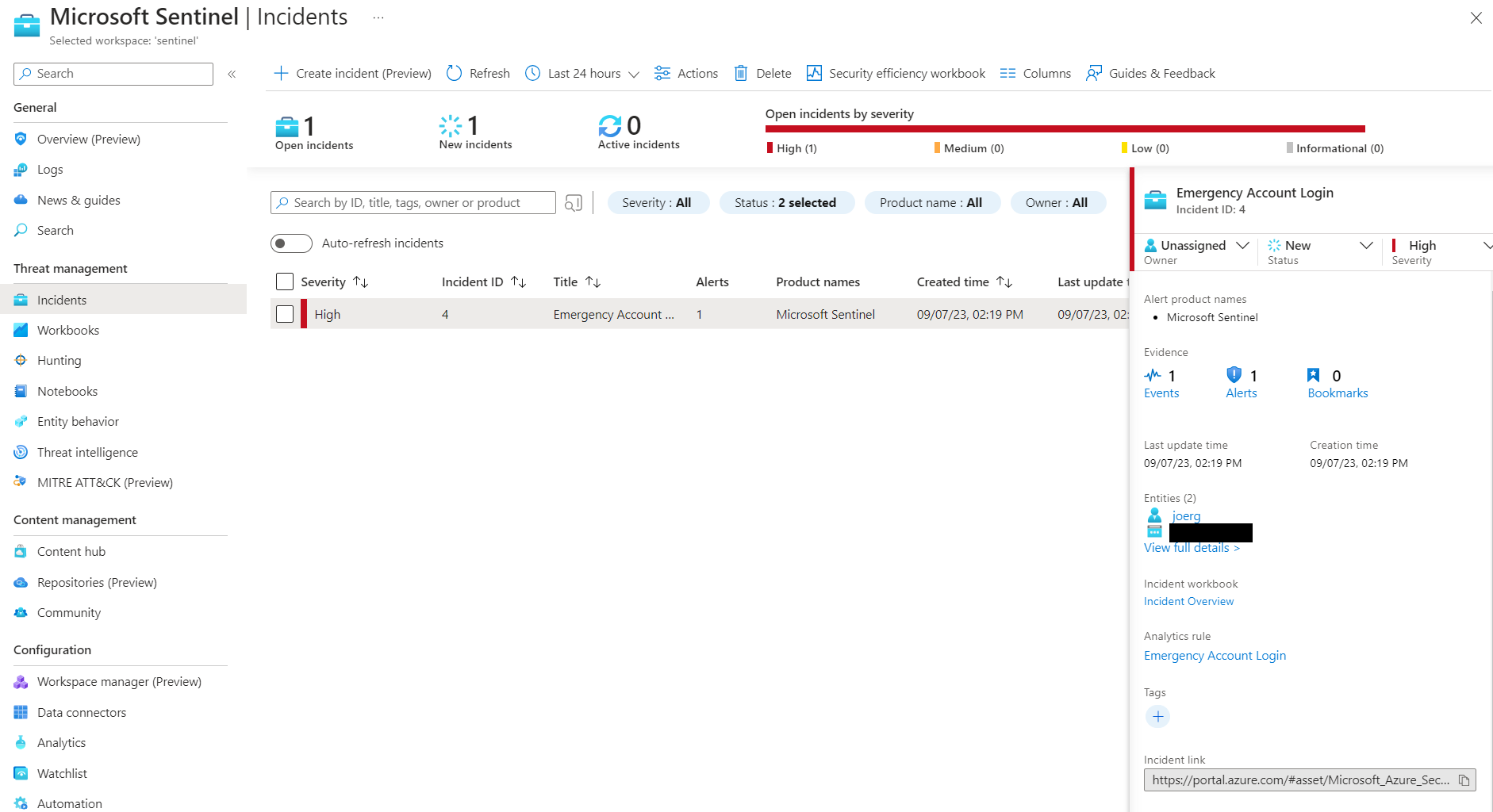

Incident Alert testen

Zum Testen der Konfiguration kann man sich mit dem Account aus der Analytic Rule anmelden, oder dort einen Testaccount hinterlegen. Wenn alles funktioniert sieht das Ergebnis wie folgt aus, und es sollte eine E-Mail Notification gesendet worden sein.

Weitere Quellen

https://learn.microsoft.com/de-de/azure/sentinel/overview https://azure.microsoft.com/de-de/pricing/offers/sentinel-microsoft-365-offer/